Nowe, zupełnie nikt nie znał...

Firma Sonatype zajmująca się bezpieczeństwem łańcuchów dostaw znalazła w Pythonowym repozytorium paczek PyPI kilka szkodliwych zasobów. Część z nich miała przypominać nazewnictwem normalne paczki, w przypadku innych zaś trudno było powiedzieć jakie mają za zadanie. Te paczki to:

- loglib-modules

- pyg-modules

- pygrata

- pygrata-utils

- hkg-sol-utils

Wszystkie wykazywały podobieństwo w kodzie lub były ze sobą jakoś powiązane.

A co to robi?

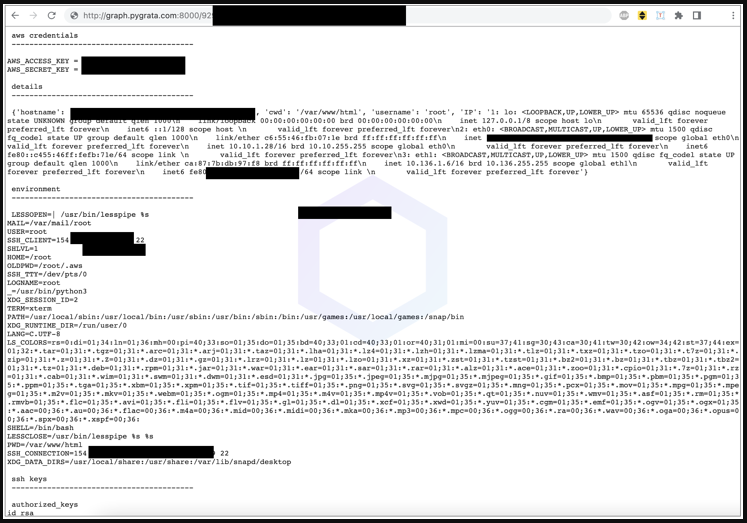

Analitycy z Sonatype przestudiowali paczki loglib-modules oraz pygrata-utils. Zadaniem tychże pakietów było wyciągnięcie różnych danych, w tym kluczy i innych tokenów do AWSa, informacji o interfejsach sieciowych oraz zmiennych środowiskowych. pygrata sama w sobie szkodliwa nie była, ale używała pygrata-utils jako swojej własnej zależności.

Zebrane dane były potem przesyłane na serwer przestępców. Nie wszystkie endpointy jednak były odpowiednio zabezpieczone, przez co można było podejrzeć, co zostało ukradzione.

Działając w dobrej wierze, Sonatype zgłosiło właścicielowi domeny, że dzieje się tam coś złego. Odpowiedzi nie uzyskali, ale podejrzeć wykradzionych danych już się nie da. Może to wskazywać na złe zamiary ludzi odpowiedzialnych za te pakiety. Nawet jeżeli jest to element testów penetracyjnych jakiejś firmy, to nadziać się na takie coś mógł w zasadzie każdy. A skoro każdy mógł podejrzeć wykradzione dane...

Na szczęście wszystkie paczki zostały zgłoszone i zdjęte z repozytorium PyPI, jednakże pygrata musiała poczekać trochę dłużej z racji tego, że była tylko elementem układanki.

Trochę nietypowy dependency confusion attack

Tych paczek w zasadzie nie dało się zainstalować przypadkiem - nie dało ich się zainstalować przez pomyłkę wpisując literówkę. Stąd cel napastników wydaje się być trochę nieoczywisty, może to jakieś testy przed większym atakiem?

Warto przy okazji przypomnieć o ostrożności przy instalowaniu pakietów z repozytoriów. Należy sprawdzać ich historię aktualizacji oraz datę pierwszej publikacji. Wersja hardcore: samemu robić audyt całego kodu. W końcu zielone kwadraciki w aktywności na GitHubie same się nie zrobią. ?

Źródło: BleepingComputer