Na co dzień uwielbiam czepiać się różnych drobnostek. Mam wrażenie, że jestem takim technologicznym grammar nazi. Przez to wkurzam się ja, a także moje otoczenie (na mnie). Cóż, taki już jestem i nic z tym nie zrobię.

Wykorzystując tę wiedzę, mój nikczemny znajomy podesłał mi pewnego PDFa. Okazało się, że są to "Materiały dydaktyczne do konkursu CyberSkiller".

Dokument chciałem przejrzeć dokładnie,

lecz po czasie wzięło mnie na spanie.

Z kilku rzeczy się uśmiałem,

poradnik potem zamknąłem,

ale przez niego nie śpię już wcale.

CyberSkiller to, według strony konkursu, "interaktywna platforma edukacyjna do nowoczesnej nauki informatyki". Ich konkurs dokładnie nazywa się "CyberSkiller Challenge Poland", a obecnie odbywa się III edycja. Za "CyberSkillera" odpowiadają też bardzo kompetentni ludzie. Sama formuła konkursu też wydaje mi się bardzo ciekawa - opis etapów oddaje wrażenie, że jest to konkurs co najmniej niebanalny (quizy, CTFy i inne rzeczy). Nagrody za to mnie nie przekonują do wzięcia w nim udziału, ale to już kwestia osobista.

Tak jak wspomniałem na początku, uwielbiam się czepiać. Nie zawsze zasadnie. Niestety, ale nikt mnie nie powstrzyma przed użyciem mojej klawiatury i wtrącę swoje dwa grosze co do tego konkursu...

Co mi nie podchodzi w materiałach dydaktycznych do konkursu?

Pobrano z cscs.pl, MD5: 61e27aa544c335e59775ebe766fda2fa, VirusTotal

Na początku chciałbym podkreślić, że absolutnie nic nie mam do organizatorów konkursu. Nie chcę tutaj nikogo dyskredytować. Możliwe, że gdzieś się mylę i faktycznie nie mam racji. Jednakże wiarygodne źródła, które przeglądam od lat, stoją miejscami w sprzeczności z tym, co zostało napisane w tym dokumencie. Uważam, że jest to warte komentarza.

Wracając do tematu, "Materiały" dzielą się na trzy części:

- Top 10 codziennych dobrych praktyk w cyberświecie

- Top 10 metod ochrony i detekcja ataków w cyberświecie - wybrane techniczne aspekty

- Kilka technicznych aspektów Cyberbezpieczeństwa

Zaczniemy po kolei. Po prostu i zwyczajnie.

Część I - Top 10 codziennych dobrych praktyk w cyberświecie

Top 10 i 9 - brak zastrzeżeń

"Zwracaj uwagę na otoczenie" oraz "Zwiększaj świadomość zasad cyberbezpieczeństwa wśród osób z Twojego otoczenia" - co do nich nie mam nic do dodania. Bardzo dobrze, że ktoś o takich regułach wspomniał.

Top 8 - Uważaj na szkodliwe wyskakujące okienka

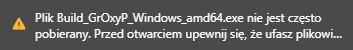

Pop-upy rozdające malware na lewo i prawo to nie nowość. Nie rozumiem jednak, jak cokolwiek może się zainstalować "pomimo odrzucenia przez nas niechcianego komunikatu". Wtyczki do przeglądarek? Odpada, przeglądarka zapyta czy chcemy coś instalować. Plik wykonywalny? Też nie - przeglądarka może go pobrać samoczynnie (jeżeli użytkownik wyłączy w ustawieniach pytanie gdzie zapisać plik), jednak nadal plik musimy ręcznie uruchomić. Często sama przeglądarka odmówi pobrania takiego pliku, dopóki sami nie potwierdzimy kilka razy, że chcemy się narazić na niebezpieczeństwo!

Nie wiem jak zatem samo kliknięcie w reklamę może coś zainstalować na sprzęcie użytkownika. Nie kojarzę również takich przypadków, a czytam regularnie portale poświęcone cybersecurity. Może jednak mnie coś ominęło?

SPOKOJNIE, doskonale jestem świadom, że istnieją 0-daye w przeglądarkach, które pozwalają na ucieczkę z piaskownicy i ostatecznie - wykonanie złośliwego kodu na urządzeniu ofiary bez jej zgody i wiedzy, ale nadal gryzie mi się to z tą poradą. Po co robić wyskakujące okienka, skoro można od razu użytkownika zawirusować? Żeby spalić takiego fajnego 0-daya? Przedstawiony scenariusz jest co najmniej dziwny.

Pod poradą został także umieszczony "Cyber Fakt".

Tutaj również nie zgodzę się, że wchodząc na stronę od razu stajemy się ofiarami ataku. Jest to chyba wniosek opierający się na, moim zdaniem trochę naiwnym założeniu, że wejście na stronę może nam coś od razu zainstalować.

Zainteresował mnie ten znany atak z 2019 roku. Wyskakujące okienka w stylu "gratulacje użytkownik, ty wygrać ajfon 30" nie są absolutnie niczym nowym. Dlaczego więc o tym potężnym ataku wspomniano akurat tutaj? Nie wiem, może to zbyt uogólnione streszczenie jakiejś grubszej afery? W każdym razie ten atak wygląda na dzień z życia przeciętnego internauty bez zainstalowanego ad-blocka. Nie dość, że to nic nadzwyczajnego, to jeszcze nie ma tutaj ani grama (bajta?) złośliwego oprogramowania, o którym było mowa.

Dobre praktyki skróciłbym do jednej porady: zainstaluj oprogramowanie blokujące reklamy. Wiele takich wtyczek przy okazji ma swoje listy blokujące fałszywe strony do pobierania VLC i innych programów. Myślę, że jest to zdecydowanie większy benefit, niż instalowanie tylko oprogramowania blokującego wyskakujące okienka.

If you see a fake @VideoLAN / #VLC download page here, @Google legal thinks it is legitimate enough to refuse to take it offline... pic.twitter.com/NlhDgn5R0b

— François (@fcartegnie) November 23, 2022

Za to część zaznaczona na niebiesko... Nie wiem, może jestem głupi, może mnie coś ominęło, albo jedno i drugie? No i też resetowanie systemu, ech.

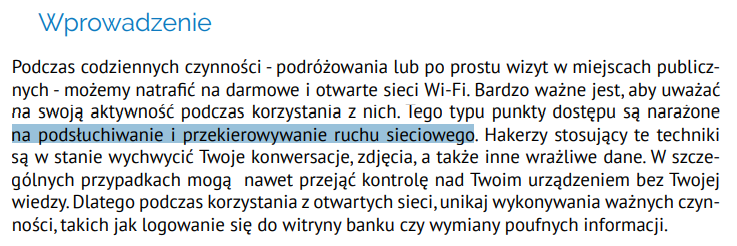

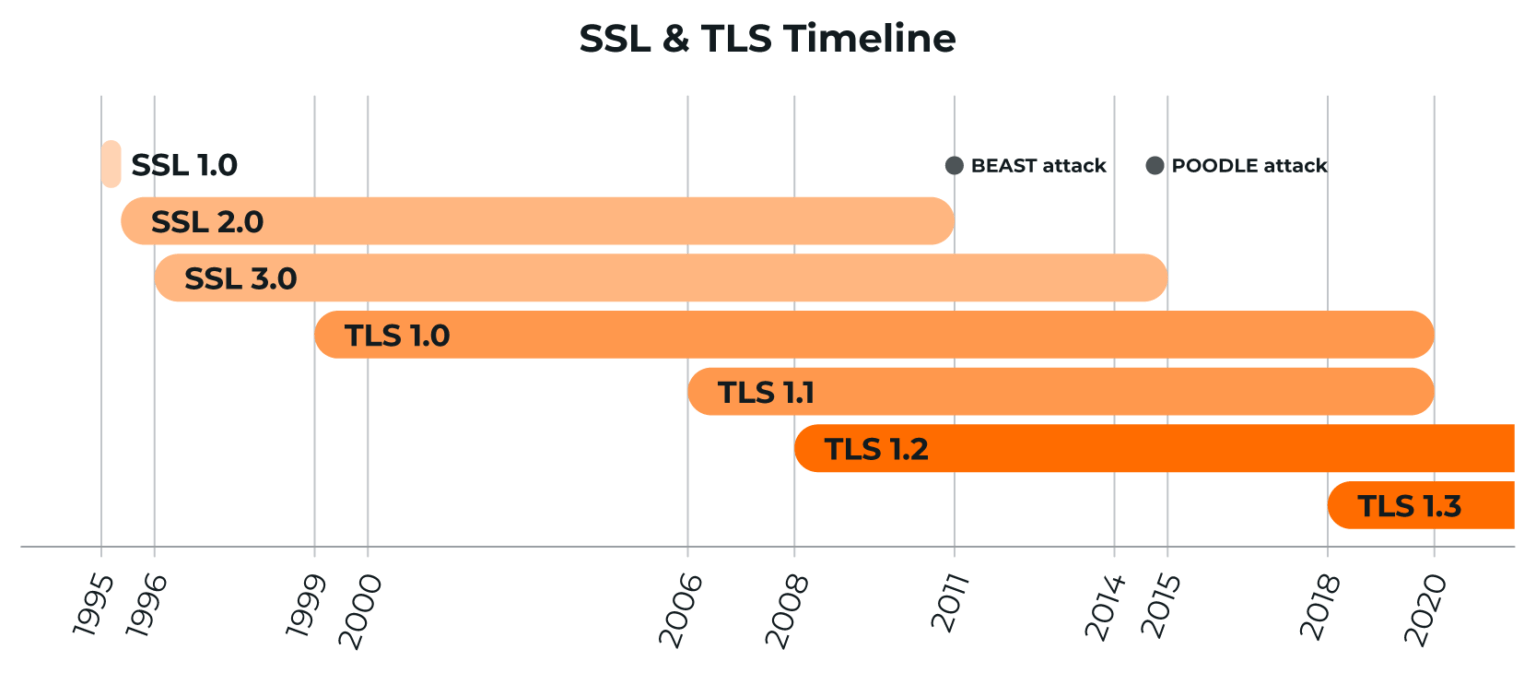

Top 7 - Unikaj korzystania z otwartych sieci Wi-Fi

Również tutaj nie zgodzę się z tą poradą. Jak sam wspomina Niebezpiecznik:

Tak, to prawda. Ruch sieciowy jest już w 99% szyfrowany (tak, chodzi o tę zieloną kłódkę przy HTTPSie, która już nie jest zielona, ale nadal jest kłódką!), więc wspomniany wyżej atak Man-in-the-Middle po prostu nie zadziała. Gdyby hacker jednak bardzo chciał nas zmusić, aby przekazać mu nasze dane, musiałby na nas wymusić instalację jego własnego certyfikatu. A komu by się to chciało? I ilu Kowalskich by to potrafiło wykonać?

Należy wspomnieć, że hacker może podejrzeć jakie strony przeglądamy, ale informacje te ograniczają się tylko do domeny - oglądając gejowską pornografię na PornHubie złoczyńca wie tylko, że odwiedzamy stronę Pornhub.com i nic więcej!

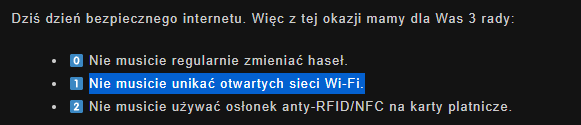

Dociekliwi mogliby spytać "a co z atakami downgrade, przecież wtedy atakujący obniży bezpieczeństwo połączenia i to wykorzysta?". Owszem, SSL/TLS downgrade istnieje i można go wykorzystać, czego przykładem jest chociażby atak POODLE, ale to nie te czasy! Obecnie 99.9% stron obsługuje TLS 1.2, który nie pozwala na takie sztuczki. A TLS 1.2 istnieje, no cóż, od dawna.

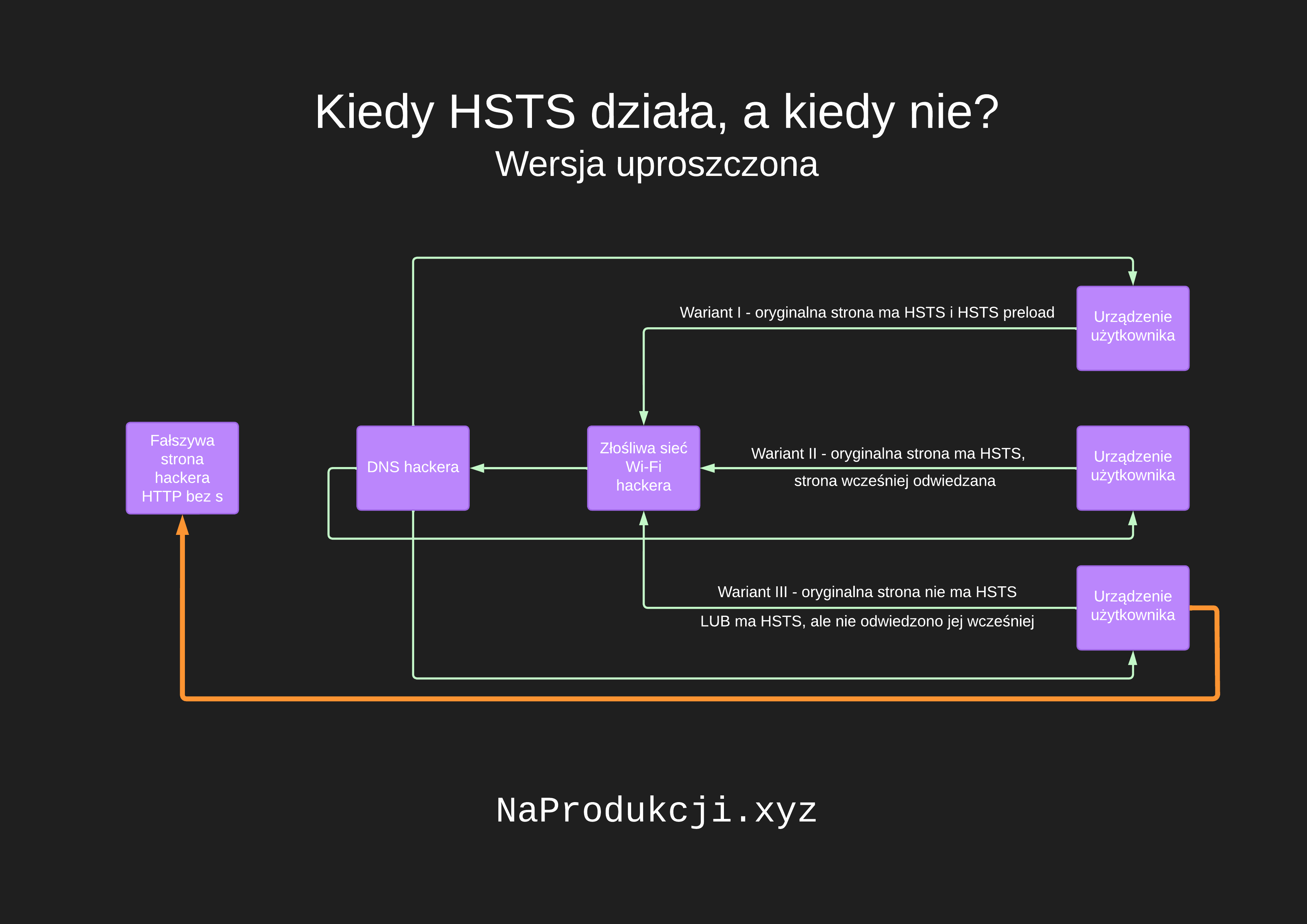

Współcześnie nie ma więc opcji, żeby dokładnie podsłuchiwać ruch sieciowy stawiając złośliwą, otwartą sieć Wi-Fi. Żartowałem, jest jedna opcja, aby ruch sieciowy przechwycić. Istnieje też technologia, która temu ma przeciwdziałać - HSTS. Jej zadanie jest proste - wymusić bezpieczne połączenie z witryną choćby skały... się paliły.

HSTS działa w dwóch "trybach":

- HSTS w pamięci podręcznej: kiedy użytkownik pierwszy raz odwiedza stronę, przeglądarka zapamiętuje jej ustawienia HSTS i wie, że każde następne połączenie musi odbyć się za pomocą HTTPS.

- HSTS preload: przeglądarka sprawdza na wbudowanej w nią liście, czy dana strona musi oferować HTTPS. Jeżeli nie ma jej na liście, to przeglądarka zawsze nawiązuje połączenie. Potem ewentualne ustawienie HSTS wczytuje do pamięci podręcznej.

Niestety, to od właściciela strony zależy to, czy HSTS będzie włączony, czy nie.

Żeby HSTS ominąć, scenariusz musiałby wyglądać tak:

- Haker stawia własną sieć Wi-Fi i ustawia na niej swoje adresy DNS

- DNS hakera próbuje przekierować użytkownika na swoją podstawioną stronę HTTP (bez S, gdyż nie haker nie wyrobi certyfikatu dla nieswojej witryny)

- Jeżeli oryginalna strona obsługuje HSTS (bez preloadu), to aby został przekierowany - musi próbować wejść na nią po raz pierwszy

lub

- Jeżeli oryginalna strona nie obsługuje HSTS wcale: użytkownik zostanie przekierowany

Szanse na nadzianie się na fałszywą stronę korzystając z niezaufanego hotspotu są śmiesznie niskie - trzeba spełnić wiele warunków, aby do tego doszło. A jak sprawdzić, czy nadziano się na wariant III? Wystarczy, że spojrzymy na zieloną kłódkę (oczywiście zakładając, że odwiedzamy poprawną domenę).

Dalej w tekście pojawia się również pewna nieścisłość:

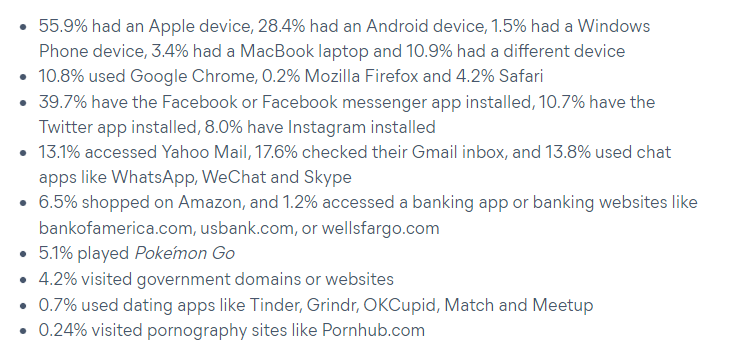

Incydent ten nie był w zasadzie incydentem, tylko eksperymentem Avasta. Jak można przeczytać na ich blogu:

Wszystkie te dane można wyczytać na podstawie tego, z jakimi domenami łączy się dane urządzenie. Przypominam: TLS ukrywa tylko treść połączenia, ale już nie samą domenę! Zastanawia mnie tylko jeden fragment:

Prawie 70% użytkowników, korzystających ze złośliwej sieci Wi-Fi, ujawniło swoją tożsamość? Sze tso? Nic więcej na ten temat nie udało mi się znaleźć, a inne nierzetelne źródła podają informacje z czapy. Brakuje konkretów, brakuje konkretnej definicji "tożsamości", brakuje wszystkiego.

Prawda jest taka, że nikt już się bawi w stawianie hotspotów w czasach, gdy szyfrowanie połączenia jest już rzeczą powszechną. Przestępcom zdecydowanie łatwiej jest wysłać 9999 SMS-ów o niedopłacie za prąd. Jeżeli jednak ktoś się bardzo boi, to może skorzystać z jakiegoś VPNa. Nie ma co panikować, że podłączenie się do obcego Wi-Fi automatycznie wykradnie nam wszystkie dane. To tak nie działa.

Top 6 - Nie podłączaj niezaufanych urządzeń

W zasadzie się zgodzę, chociaż skupiono się tutaj na urządzeniach zawierające złośliwe oprogramowanie. W ramach ciekawostki wspomniałbym również o złośliwych urządzeniach udających klawiatury (a bardziej technicznie - identyfikujące się jako Human Interface Device) albo o USB Killerach, które fizycznie niszczą porty USB w urządzeniach (a jak im się "poszczęści", to nie tylko).

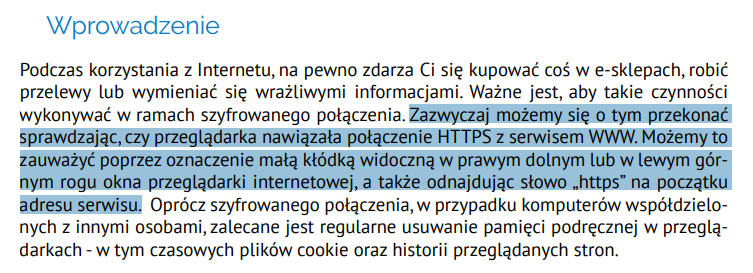

Top 5 - Bezpieczne korzystanie z przeglądarki internetowej

O ile HTTPS jest fajny, bo szyfruje i w ogóle, to samo jego istnienie nie świadczy o tym, że strona, na której przebywamy, jest prawidłowa! Na przykład popełniając literówkę wpisując adres, możemy trafić na stronę oszusta.

Stety i niestety, każdy "zieloną kłódkę" dla swojej własnej domeny może wyrobić samodzielnie - za darmo i bez większych kłopotów. Albo jeszcze łatwiej - domenę może schować za usługami Cloudflare, wtedy nawet nie trzeba się pocić o wyrobienie certyfikatu (oszczędność 5 minut czasu!).

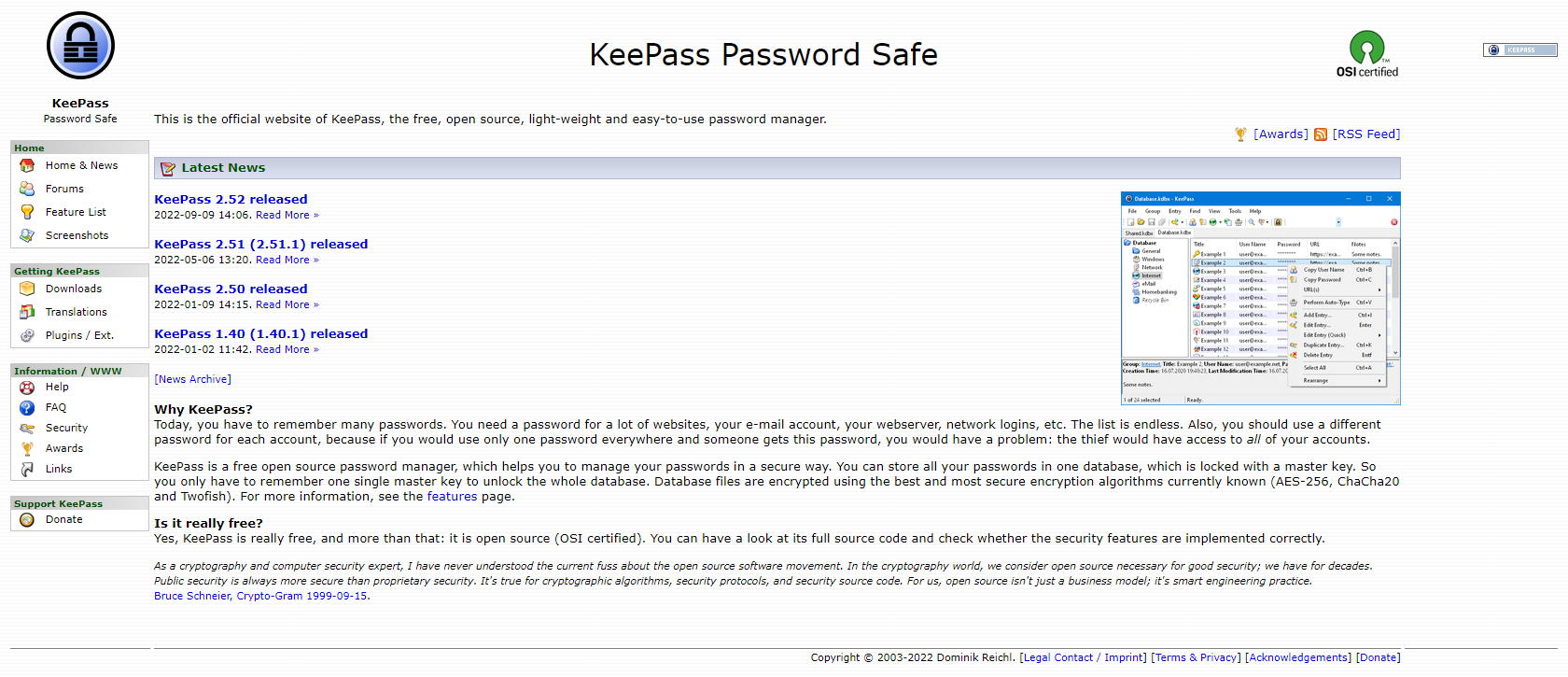

Top 4 - Zachowaj ostrożność podczas pobierania oprogramowania

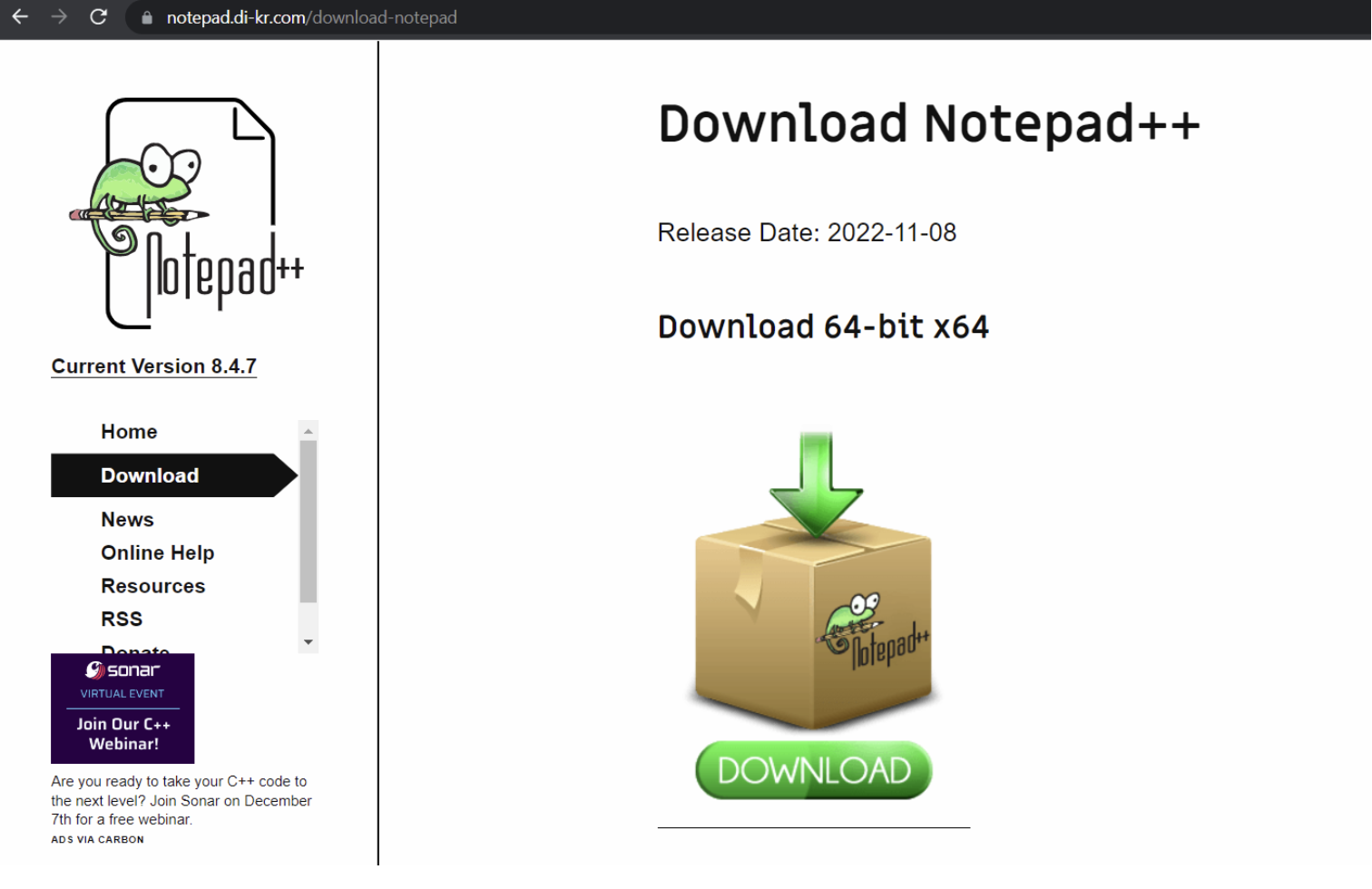

Nie wiem, w jaki sposób ocena profesjonalności strony ma nas ochronić przed zagrożeniem. Statyczne strony jest przecież bardzo łatwo skopiować, zmodyfikować i postawić gdzieś indziej. Zastanawiam się też, czy taka strona KeePassa jest według tej definicji profesjonalna, czy też nie.

Nie zgodzę się też z jedną z porad zamieszczonych poniżej:

Skoro zakładamy, że haker może podmienić nam instalator na stronie, to dlaczego nie mógłby także tam podać własnego hasha danego pliku?

Ponadto, na oficjalnych stronach również można znaleźć malware! Jak? Zapytajcie Piriform, tych od CCleanera. Tam nawet sprawdzenie certyfikatów instalatora nie mogło pomóc, bo kod został zmodyfikowany na etapie przed podpisaniem aplikacji. Czasem więc nie można ufać nawet oryginalnej stronie dystrybutora!

Top 3 - Używaj silnych haseł

Od kodów SMS obecnie zaleca się uciekać w stronę generowanych kodów w aplikacji (np. Authy, Bitwarden Premium lub dla tych, którzy nie lubią mieć kopii zapasowych - Google Authenticator). Nawet banki starają się już wysyłać obecnie powiadomienia push klientom korzystającym z aplikacji zamiast klasycznych SMSów. Z drugiej strony, lepszy SMS niż nic.

Tutaj tylko drobna korekta - Pwned Passwords to tylko zakładka serwisu Have I Been Pwned.

Co do wymienionych dobrych praktyk też mam pewne wątpliwości.

Jeżeli serio chcemy być bezpieczni, to najlepiej żeby nie pamiętać haseł wcale! Od ich zapamiętywania (i generowania) ma być menadżer haseł. Takie oprogramowanie powinno być stosowane nawet wtedy, jeżeli jakimś cudem jesteśmy w stanie zapamiętać skomplikowane hasła. Częściowo ochroni nas (a raczej - nie podpowie automatycznie), jeżeli napotkamy "wyjebkę".

A czym jest sprzętowy klucz bezpieczeństwa? Nie wiadomo.

Top 2 - Nie podawaj osobom niezaufanym informacji osobistych oraz wrażliwych

Dobrze, że wspomniano o weryfikacji rozmówcy, gdyż np. nagłówek nadawcy w mailu albo nadpis w SMS-ach można banalnie łatwo podrobić. Brakło mi jednak konkretnej instrukcji jak weryfikować rozmówców. Ten sam problem trawi akapit niżej.

Top 1 - Uważaj na załączniki do wiadomości e-mail i łącza internetowe

Powtóreczka dla tych osób, które ominęły akapity powyżej.

JAK? SERIO? JAK MOGĘ KLIKNĄĆ LINK I SAMO MI SIĘ COŚ ZAINSTALUJE? NIECH KTOŚ MI TO WYTŁUMACZY.

Tak samo jak wyżej znowu podkreślę, że wiem o istnieniu 0-dayów w przeglądarkach. Jednakże celami ataków wykorzystujących te luki stają się poszczególne, ważne osoby, a nie przeciętni Kowalscy. Dlaczego? Bo rozprzestrzeniający się atak w końcu zainteresuje badaczy, a to doprowadzi do szybkiego odkrycia i załatania luk. Zamiast tego wykorzystuje się je na pojedynczych, wytypowanych celach.

Tutaj wyszło zabawnie. Brzmi, jakby phishing miał kasować jakieś dane, a nie je udostępniać niepowołanym osobom, ale tu już naprawdę mocno się czepiam. A może jednak nie?

Jak się okazuje, TRZECI raz dowiaduję się, że można uruchomić na komputerze plik automatycznie, po pobraniu i to bez ŻADNEGO klikania!

Postanowiłem więc pokopać i udało mi się znaleźć dokładniejsze informacje. Myślałem na początku, że to kampania SilentFade, jednakże ten robal nie posiadał funkcji okupu. Udało mi się za to odkopać stary artykuł Niebezpiecznika, w którym biało na czarnym podano, że...

Szok i niedowierzanie! Wirus uruchamia się tylko wtedy, gdy jest uruchamiany! Tak, wiem, bywały wirusy wykorzystujące exploit EternalBlue - NotPetya i WannaCry, ale są to już skrajne przypadki i nie wymagały klikania w cokolwiek. Tutaj użytkownik musiał własnoręcznie uruchomić pobrany plik. Samo kliknięcie w link nie wystarczało!

Nadal w tym podpunkcie pozostała jedna rzecz.

Tutaj bym się przyczepił tego sprawdzania nadawcy. W pełni rozumiem intencje, ale inna osoba może to zrozumieć po swojemu - "a, czyli sprawdzam pole OD". Ja wiem, że informację o tym kto wysłał wiadomość da się podrobić. Czy inni to wiedzą? Niekoniecznie. Należałoby tutaj o tym wspomnieć, że warto weryfikację taką przeprowadzić alternatywnym sposobem - zadzwonić, czy też przyjść osobiście.

I tutaj myślałem, że zakończę tę część i przejdę do następnej. Nastukałem już spory kawał tekstu, a nie chciałbym popaść w monotonię. Takiego!

W pełni rozumiem zasadę niekorzystania z konta Administratora do codziennych zadań, ale robić osobne konta dla finansów i osobne do jeszcze innych rzeczy? Każdy z nas ma zatem mieć co najmniej trzy osobne konta? Nie przesadzajmy...

Część II - Top 10 metod ochrony i detekcja ataków w cyberświecie wybrane techniczne aspekty

Do pewnego momentu nie miałem zastrzeżeń. Ten moment trwał jeden podrozdział.

Top 9 - Bezpiecznie usuwaj stare komputery i nośniki

Moim zdaniem, najskuteczniejszym sposobem na usunięcie danych z płyt są nożyczki. Wiem, że można z płyt korzystać jak z pamięci flash (Windows to już oferował od Visty), ale w typowych przypadkach taka płyta ma już sesję zamkniętą - z plikami nie można nic zrobić, oprócz ich odczytania.

Top 8 - Skonfiguruj filtry internetowe i e-mailowe

Pomijając to, że ten akapit czyta się trochę źle, to zawiera on kolejną nieścisłość. Filtry Gmaila są same w sobie bardzo dobre i nie trzeba nic z nimi robić. Natomiast po drugiej stronie barykady są m.in. Onet i WP, gdzie sami dostawcy poczty serwują SPAM. Największą kontrolę nad filtrami antyspamowymi dają lokalni klienci poczty (chociażby Thunderbird), ale większość raczej korzysta i będzie korzystać z klientów webowych, gdzie kontrola nad spamem jest znikoma.

Nie ważne, jakie te filtry by nie były, trzeba zwracać uwagę na to, co się klika. Nawet najlepsze potrafią być omijane. I właśnie to powinno stanowić większość tego akapitu, a tymczasem mamy o tym ledwo dwa zdania...

Top 7 - Ogranicz dostęp do danych i informacji

Powiedzmy, że zabezpieczenie plików hasłem jeszcze bym zrozumiał, ale moim zdaniem najbezpieczniej jest zaszyfrować cały dysk (chociażby VeraCryptem, ale istnieje też opcja dla bogaczy - BitLocker w Windows Pro). Nie rozumiem zaś opcji ukrywania plików. Chodzi o nadawanie plikom atrybutu "ukryty" tak, jak dla niektórych plików systemowych? Śmiechu warte.

Top 6 - Utrzymuj i monitoruj dzienniki

Ta porada wydaje się być ukierunkowana na przyszłość, kiedy to konkursowicze będą podejmować pracę w branży IT. No i fajnie.

Top 5 - Zabezpiecz bezprzewodowy punkt dostępowy i sieci

Oprócz literówki i błędnego skrótu (zapisujemy WPA2 bez kreski!), to warto byłoby wspomnieć o nowszym i bezpieczniejszym standardzie WPA3.

Top 4 - Używaj szyfrowania dla poufnych informacji

W całym tym podrozdziale pomieszano szyfrowanie plików z szyfrowaniem sieci, w konsekwencji czego nawet nie wiem co czytam. Dalej wspomniano o aplikacjach trzymających dane użytkowników jawnym tekstem (niby jaki mamy, jako użytkownicy, na to wpływ?), a potem znowu o atakach MITM. W "dobrych praktykach" zaś znowu czytamy o szyfrowaniu plików. Ktoś tu chyba nie miał pomysłu co napisać, więc napisał o wszystkim.

Top 3 - Zainstaluj i aktywuj zapory sieciowe oraz oprogramowanie wykrywające ataki

Znowu - było dobrze, ale przestało.

Nie rozumiem, w jaki sposób firewall ma dać radę atakom DDoS. Chyba, że nie ma dawać rady, to OK. Tylko po co wspominać o atakach DDoS przy zaporze sieciowej? Na te ataki odpowiedź jest zdecydowanie bardziej złożona - ruch trzeba gdzieś przecież sprawdzić, obsłużyć i przekierować. Zapora jest tylko jednym z elementów całego ekosystemu. Ale może znowu niepotrzebnie się czepiam.

Top 2 - Instalacja i aktualizacja programów antywirusowych i programów antyszpiegowskich

Nie uwierzycie, znowu było dobrze, ale tylko do momentu. O tym, że oprogramowanie antywirusowe na telefon nie ma sensu nie trzeba chyba dużo pisać - taki telefonowy software jest dosyć mocno wykastrowany względem tego, co potrafią komputerowe wersje, co jest spowodowane m.in architekturą systemów mobilnych.

Dlaczego więc wspomniano tutaj o Pegasusie? Nie wiem, ale widocznie istniał wg. autorów tego podręcznika jakiś antywirus, który Pegasusa mógł wykryć i usunąć. Mało tego, wykazano się tutaj brakiem jakiejkolwiek rzetelnej wiedzy na temat tego zagrożenia.

Dobrze, że użyto kilku trudnych skrótów - stos VoIP i pakiety SRTCP. Dzięki temu tekst wygląda na mądrzejszy, ale tylko pozornie.

- Pegasus mógł, ale nie musiał infekować za pomocą WhatsAppa - posiadał także wiele innych wektorów ataku. WhatsApp był tylko jednym z dostępnych scenariuszy.

- Pegasus wykorzystywał tak zaawansowane exploity, że zaktualizowanie WhatsAppa nie usuwało zagrożenia. Z tego co kojarzę, Androidy mogły zostać zhakowane permanentnie, ale iPhonom już wystarczał restart telefonu - Pegasus go nie przeżywał.

- W ramach ciekawostki/przypomnienia - Pegasus działał na poziomie samego użytkownika, tzn. jeżeli użytkownik widział coś na ekranie, to trojan też. Dlatego nawet najbezpieczniejsze komunikatory były w pewien sposób podatne. Po prostu wystarczyło odczytać zawartość ekranu.

- Już pierwsza linijka faktu sieje nieprawdziwe informacje, a przynajmniej sugeruje, że Pegasus rozprzestrzeniał się wirusowo. Prawda jest taka, że celem tego trojana były poszczególne osoby, które zostały wytypowane np. przez komórki rządowe. Polskim operatorem Pegasusa było CBA, któremu CitizenLab przypisał kryptonim "ORZELBIALY". Brzmi dumnie!

Kwiatek pojawił się również i w "Dobrych Praktykach":

Jeżeli jest to sugestia instalowania dwóch programów antywirusowych, to jest to zła i szkodliwa sugestia. Rada ta powinna być doprecyzowana (bo może chodzi o jakieś narzędzia uzupełniające?) albo całkowicie usunięta.

Top 1 - Instaluj aktualizacje bezpieczeństwa w swoich systemach operacyjnych i aplikacjach

Po pierwsze, podałbym jeszcze ściślejsze informacje. Faktycznie, nazwy Petya i NotPetya stosuje się w przestrzeni publicznej zamiennie, jednakże jeżeli mam się czepiać - tak być nie powinno. Petya był faktycznym ransomware, który wymagał okupu. NotPetya to wariant późniejszy, który był de facto wiperem - niszczył dane nieodwracalnie. Więcej na temat obu wariantów można przeczytać w tym wpisie na Wikipedii.

Po drugie, jak donosił Niebezpiecznik:

Uwaga! Ofiarami mogą być także w pełni zaktualizowane Windowsy, bo Petya przechwytuje hasła administracyjne i próbuje przejąć kontrolę nad kontrolerami domeny, a następnie z tego poziomu się rozprzestrzenia na inne stacje robocze z wykorzystaniem PSEXEC i WMIC.

Wynika z tego, że ostatnie zdanie jest nie do końca prawdziwe.

Część III - Kilka technicznych aspektów Cyberbezpieczeństwa

Zupełnie jakby ten rozdział napisała właściwa osoba na właściwym miejscu. Nie mam tutaj za dużo do dodania.

Podstawowe klasy nadużyć w sieci

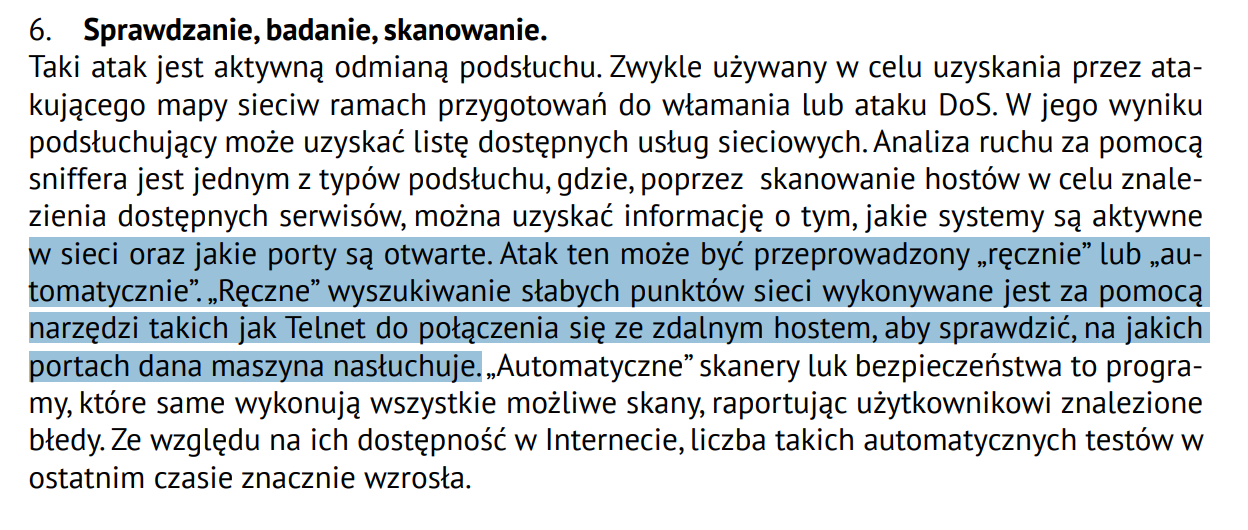

Sam nigdy nie słyszałem o tym, by porty sprawdzać Telnetem. Chyba że chodzi o to, by np. sprawdzać po kolei pojedynczo porty za pomocą klientów FTP, SSH, itd., co wydaje się jeszcze głupsze. Mój kolega o czymś takim faktycznie słyszał, ciekawe.

Dalej wspomniano o automatycznych skanerach - domyślam się, że chodzi o m.in. Nmapa. Można było o nim wspomnieć od razu, ale to tylko moja sugestia.

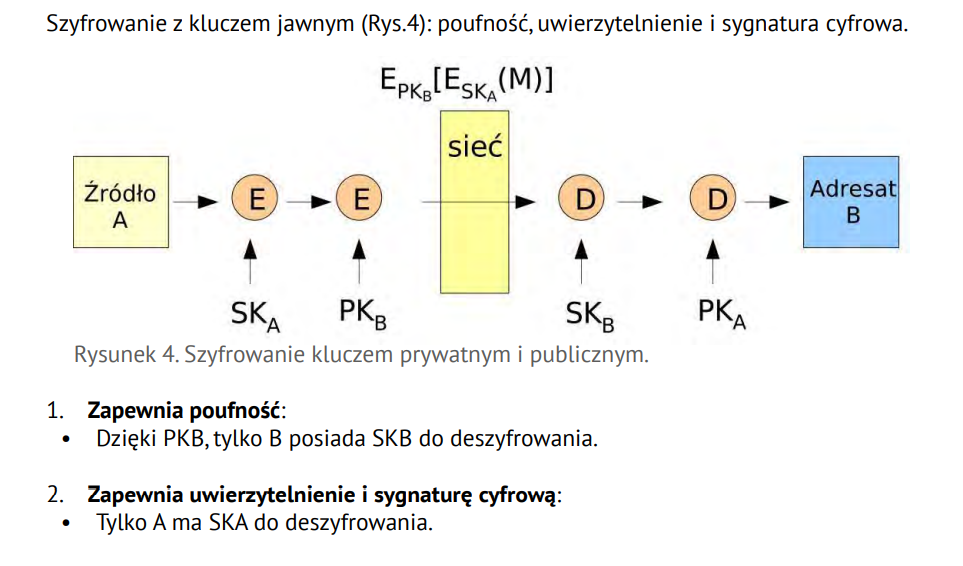

Protokoły uwierzytelniające – szyfrowanie

Jedyne co mogę tutaj zarzucić, to trochę mała przystępność przedstawienia tego zagadnienia. Skróty nie są niestety wyjaśnione i wielu rzeczy należy się domyślać lub korzystać z "chłopskiego rozumu".

I to by było na tyle, jeżeli chodzi o ten dokument.

Na deserek - Facebook

CyberSkiller część wiedzy przekazuje też za pomocą swojej strony na Facebooku. Przeprowadziłem zatem analizę ich postów i niestety zauważyłem zbieżność z tym, co zostało umieszczone w PDFie.

Ale pośród rzadko umieszczanych tam wycinków z tego dokumentu, można znaleźć całkiem sporo rzetelnej wiedzy i materiałów. Czyli jednak się da!

Podsumowanie

Wygląda na to, że ktoś się nie przyłożył do tego dokumentu. Szkoda - przecież cała reszta konkursu wygląda fajnie - platforma z zadaniami, kursy i podcasty trzymają poziom! Dlaczego więc te Materiały do konkursu są napisane tak nierówno, czasami powielając przestarzałą wiedzę?

Wiem, że niektórych rzeczy nie musiałem się czepiać, a jednak coś nie dawało mi spokoju. Ta "nierówność w jakości" między jednym akapitem a drugim, a także ta w kontekście całego konkursu jest zagadkowa. Nie dawało mi to spokoju, więc po to powstał niniejszy artykuł.

Mam nadzieję, że nie zostanę źle odebrany przez organizatorów konkursu, ani przez cytowane przeze mnie źródła. Ja tylko chcę, żeby w sieci było bezpieczniej, a ludziom - żyło się lepiej.